Identity and Access Management (IAM)

Politika, která zajišťuje, že správní uživatelé nebo skupiny mají správný přístup k vašim kritickým prostředkům.

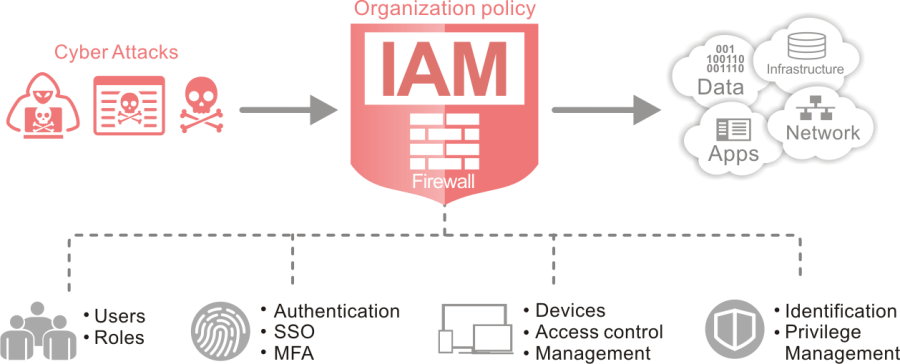

Identity and Access Management (IAM) je nezbytný k ochraně vašich dat, aplikací a sítě před moderními kybernetickými útoky. Vynucováním organizačních politik a ověřováním každé žádosti o přístup funguje IAM jako firewall pro vaše digitální zdroje.

S IAM můžete:

- Definovat role a oprávnění uživatelů

- Zapnout bezpečnou autentizaci (SSO, MFA)

- Spravovat přístup k zařízením a sítím

- Spravovat identity ve vaší infrastruktuře

Řešení IAM od DrayTek, implementované v DrayOS 5 a představené se sérií Vigor 2136, přináší zabezpečení Zero Trust do vaší síťové brány, takže hrozby můžete zastavit dříve, než dosáhnou vašich klíčových systémů.

Jak může DrayTek IAM pomoci

Podívejte se na toto video a zjistěte, co je IAM a jak DrayTek IAM posiluje bezpečnost vaší sítě.

Správa identit

Vytváření a správa uživatelských identit a profilů v různých systémech.

Autentizace

Ověřování identity uživatelů pro jednotné přihlášení (SSO), vícefaktorovou autentizaci (MFA) a autentizaci založenou na riziku.

Správa uživatelů

Automatizované vytváření, správa a deaktivace uživatelských účtů v rámci řízení sdružených identit, díky čemuž se snižuje počet požadavků na technickou podporu.

Kontrola přístupu

Určení, kdo má přístup k jakým prostředkům na základě rolí a práv.

Autorizace

Určení, zda má uživatel oprávnění přístupu k zdroji nebo k provedení akce; zásadní pro správu privilegovaného přístupu a řízení dat.

Zálohování a obnovení

Pravidelné vytváření kopií vaší konfigurace pro zálohu/obnovení.

Zlepšení bezpečnosti sítě

-

Správa hesel a automatické zrušení přístupu

-

Vícefaktorová autentizace

-

Řízení přístupu na základě rolí

-

Správa privilegovaného přístupu

-

Správa identity a dat

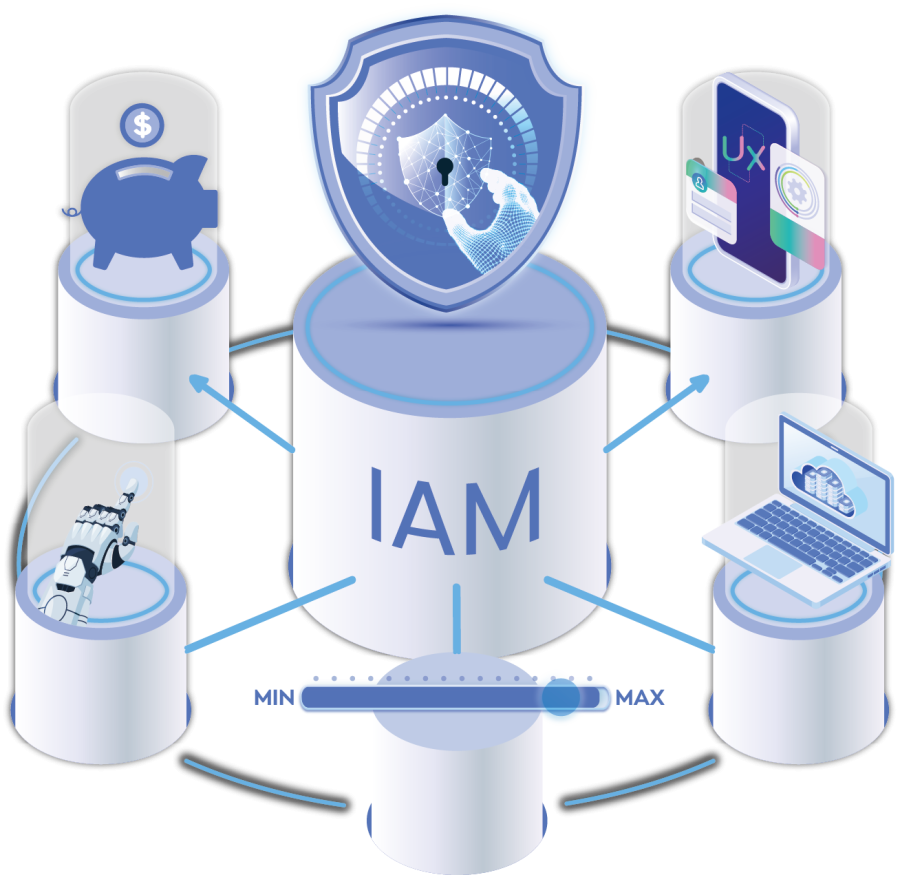

Výhody IAM

-

Zlepšená bezpečnostní opatření

-

Silná správa hesel v komplexních prostředích

-

Výhody v oblasti dodržování předpisů

-

Správa dodavatelů a třetích stran

-

Posílení zabezpečení při práci na dálku

Přínosy IAM

-

Automatizace rutinních úkolů v rámci IAM

-

Optimalizace uživatelské zkušenosti

-

Zvýšená bezpečnost

-

Spravovaná IAM platforma a integrace

-

Koordinovaná činnost lokálních a cloudových aplikací

-

Vyšší produktivita

-

Nižší náklady na IT

Klíčové vlastnosti

Uživatelé a skupiny

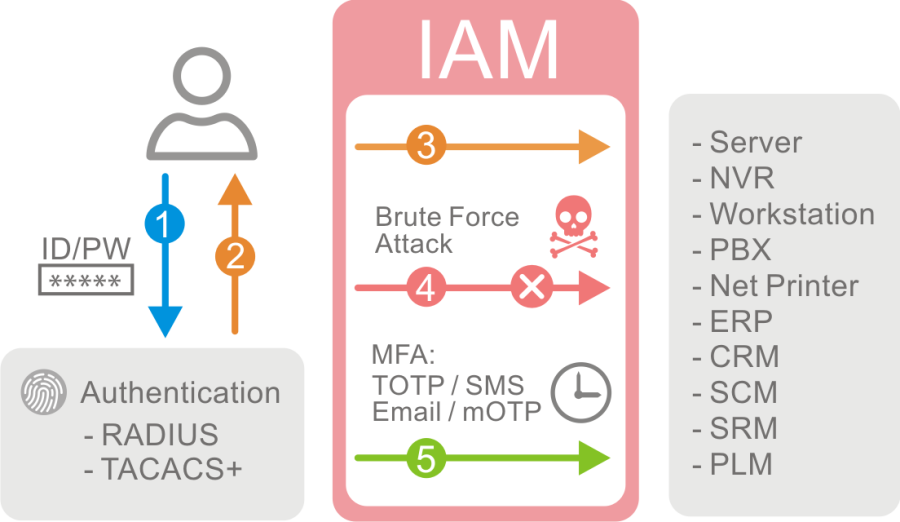

Uživatelské účty: Přihlašovací údaje (uživatelské jméno/heslo) pro Single Sign-On a vícefaktorovou autentizaci, upozornění o uživatelských informacích a sledování aktivit

Uživatelské skupiny: Organizováním uživatelských účtů do skupin je jednodušší spravovat a kontrolovat účty na úrovni skupiny.

Více autentizačních pravidel a serverů: Na základě IP, MAC nebo APPE filtru (např. firewall nebo obsahový filtr), VPN, RADIUS nebo TACACS serveru.

Uživatelská a MFA ochrana: Ochrana proti útokům hrubou silou.

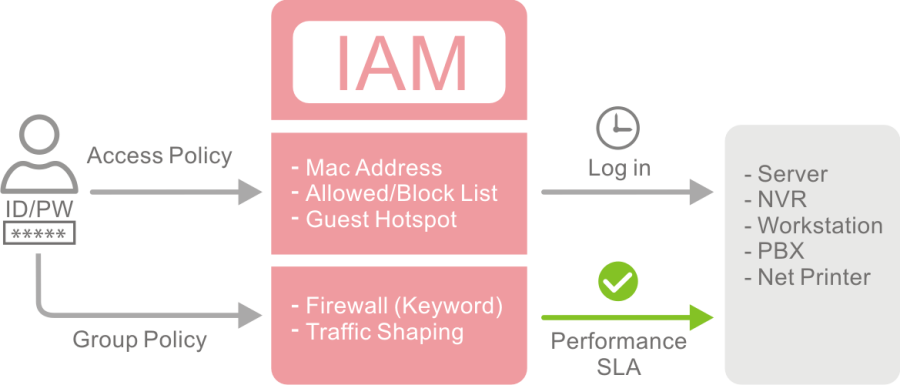

Přístupová politika

Správci systému mohou nastavovat přístupové politiky pro místní uživatele. Přístupové politiky mohou být definovány na základě:

- Bílá/černá listina přes filtrování MAC

- Vestavěného seznamu přihlašovacích uživatelů

- Správy hostitelských hotspotů

- Uživatelských skupin: pro rozsáhlou kontrolu a správu uživatelských skupin

- Více autentizačních pravidel a serverů: na základě IP, MAC nebo APPE filtru (např. firewall nebo obsahové filtry), VPN, RADIUS nebo TACACS serveru.

- Uživatelská a MFA bezpečnost: ochrana proti útokům hrubou silou.Kromě toho můžete nastavit dobu trvání relace přihlášení, aby bylo zajištěno, že každý přístup je pod vaší správou a kontrolou.

Skupinová politika

Pro správu Group Policy můžete použít výchozí nastavení firewallu nebo nakonfigurovat vlastní politiky Group Firewall. Tím můžete integrovat obsahové filtry (například výjimky pro klíčová slova) a upravit odchozí nastavení IPv4 pro posílení bezpečnosti sítě a optimalizaci datového provozu. Také můžete kontrolovat syslogy pro protokoly IP a obsahových filtrů, abyste vyhodnotili výkon vaší Group Policy.

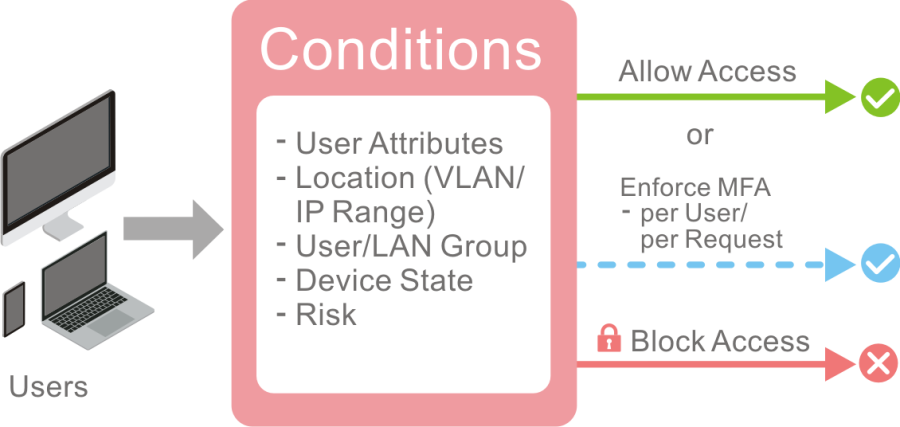

Politika podmíněného přístupu

Pro posílení správy zabezpečení přístupu můžete nastavit politiku podmíněného přístupu tak, aby:

- Určila časové období, během kterého se uživatelé musí znovu autentizovat; pokaždé nebo když vyprší doba trvání relace

- Omezila přístup na konkrétní IP adresy nebo rozsahy IP

- Zahrnovala kontroly přístupu založené na VLAN do vaší politiky

- Nastavila plánování přihlášení uživatelů podle času. Tímto způsobem musí být každá žádost o přístup předem ověřena, bez ohledu na uživatele.

Zdroje

Můžete definovat a registrovat lokální zdroje, abyste zajistili bezpečný přístup ke kritickým síťovým zdrojům, jako jsou pracovní stanice, síťové tiskárny, PBX systémy, NVR systémy a podnikové aplikace (například ERP, CRM, SCM, SRM, PLM nebo správa lidského kapitálu).

Parametry zdroje:

- Typ zdroje (IP nebo MAC)

- Port zdroje

- Objekty typu služby. Kromě toho můžete přidat nastavení ICMP pro hlášení chyb a provádění síťové diagnostiky.

Webový portál hotspotu

Tato funkce je v našich routerech Vigor k dispozici již delší dobu a zahrnuje mimo jiné:

- Metodu přihlašování

- Nastavení přihlašovací stránky

- Nastavení bílé listiny

- Další možnosti (například vstupní stránka po autentizaci: pevná URL nebo URL požadovaná uživatelem). Tuto funkci můžete integrovat do svého systému IAM, aby se zvýšila flexibilita, rychlost a konzistence vašeho bezpečnostního řízení.

Zálohování a obnovení

Můžete snadno vytvořit zálohu nebo obnovit nastavení, včetně uživatelů a skupin, přístupových a skupinových zásad a dalších. Pro vyšší bezpečnost můžete zapnout zabezpečení heslem, aby se nastavení bezpečně uložila před provedením změn.